Die Europäische Datenschutzgrundverordnung ist seit 25.05.18 in Kraft getreten. Neben der Erstellung von

- Datenschutzerklärungen

- Verarbeitungsverzeichnissen

- Auftragsdatenvereinbarungen

muss der Verantwortliche auch die technischen und organisatorischen Maßnahmen festlegen.

Welchen Zweck haben technische und organisatorische Maßnahmen?

Die technischen und organisatorischen Maßnahmen gewährleisten, dass die vom Verantwortlichen verarbeiteten personenbezogenen Daten in den IT-Systemen und in analogen Verzeichnissen vor unberechtigtem Zugriff geschützt sind.

Der Umfang der Maßnahmen hängt von verschiedenen Faktoren ab:

- der Anzahl der Daten / betroffenen Personen

- dem Zweck der Verarbeitung,

- der Eintrittswahrscheinlichkeit eines Risikos

- der Auswirkung auf eine natürliche Person bei einem Schaden

Welche Daten müssen geschützt werden?

Die EU DSGVO legt fest, dass alle personenbezogenen Daten identifiziert und einer Risikoanalyse gemäß Art. 32 Abs. 1 DSGVO unterzogen werden müssen. Besondere Kategorien personenbezogener Daten müssen entsprechend besser geschützt werden.

Die unterschiedliche Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten einer natürlichen Person müssen abgeschätzt werden.

Welche Maßnahmen müssen bei welchen Systemen umgesetzt werden?

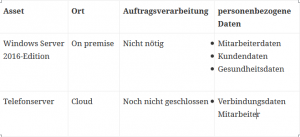

Um das herauszufinden, ist eine Aufstellung aller IT-Systeme nötig.

In welchen IT-Systemen sind personenbezogene Daten gespeichert?

Gibt es eine Abgrenzung zu besonderen Katagorien personenbezogner Daten?

Die Risikoanalyse wird unter Anwendung der Faktoren des CIA Prinzips

durchgeführt.

- C – Confidential

Vertraulichkeit: Informationen dürfen nur von zuvor autorisierten Nutzern gelesen werden. - I – Integrity

Integrität: Bezeichnet die Sicherstellung der Korrektheit der Daten. - A – Availibility

Verfügbarkeit: IT-Systeme sollen jederzeit betriebsbereit sein.

Wie erstelle ich eine Risikoanalyse?

Die ausgewählten Assets (Werte des Unternehmens) werden nun nach den Kriterien betrachtet

- Zutrittsschutz

Gebäudeeinfriedung

Videoüberwachung

verschlossenes Büro

elektronischer Zutrittsschutz - Zugangsschutz

Authentifizierungsmöglichkeiten

Trennung der Netze

personalisierter Zugang

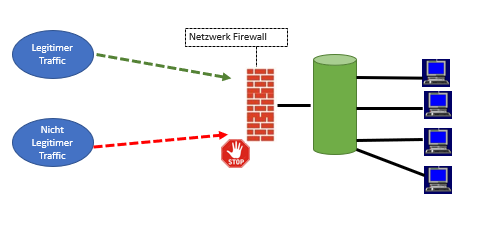

Firewall

Virensoftware - Zugriffsschutz

Berechtigungskonzept

komplexe Passwörter - Trennungskontrolle

Mandantenfähigkeit - Weitergabekontrolle

Verschlüsselungsmöglichkeiten

E-Mail Verschlüsselung - Eingabekontrolle

Protokollierung - Verfügbarkeit

Desaster Recovery Konzept

Backups

redundante Auslegung von Netzteilen - Überprüfung/ Bewertung

regelmäßige Prüfung der Systems technisch und organisatorisch - Auftragsverarbeitung

schriftliche Weisungen vom Auftraggeber

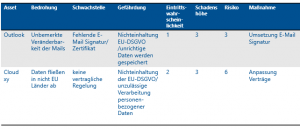

Nun wird anhand der Ist- Werte ein Szenario erarbeitet, welches durch Ausnutzen einer technischen Schwachstelle oder durch Fehlen einer organisatorischen Anweisung im Unternehmen eine unbeabsichtigte Veröffentlichung von Daten herbeiführen könnte.

Die Eintrittswahrscheinlichkeit des Szenarios wird bewertet sowie die höhe des Schadens bei Eintritt. Das daraus berechnete Risiko gibt Auskunft über das einzusetzende personelle und finanzielle Budget zur Erhöhung des Schutzes der Daten.

Beispiel: Risikoanalyse

Müssen alle Maßnahmen umgesetzt werden?

Die in der Risikoanalyse festgelegten Maßnahmen werden nun in der Maßnahmenliste bewertet, adressiert und befristet.

Diese Maßnahmenliste gibt der Behörde Auskunft über alles von Ihnen geplante. In der Maßnahmenliste werden Gründe beschrieben.

Warum ist es nicht zur Umsetzung gekommen?

Warum findet die Umsetzung erst in 2 Jahren statt.

Die technischen Maßnahmen wie:

- Firewall

- Virensoftware

- Intrusion Detection System

- Mobile Device Management

- Remote Monitoring Management

- Backup Konzept

können in Zusammenarbeit mit Ihrem IT-Systemhaus geprüft und implememtiert werden.

Die organisatorischen Maßnahmen sind im Datenschutzmanagementsystem dargestellt. Sie decken folgende Themen ab:

- Umgang mit personenbezogenen Daten

- Umgang mit mobilen Geräten

- Internetnutzung

- Arbeiten in Homeoffice

- Schutz von Geräten auf Reisen

- Aufgeräumter Schreibtisch

- Löschen von Datenträgern

Das Standard-Datenschutzmodell ist eine Methode mit der sich technische und organisatorische Maßnahmen festlegen lassen. Folgende Maßnahmen können aus diesem Modell generiert werden:

Technische Maßnahmen:

- bauliche Änderungen zur Umsetzung der physischen Sicherheit

- Änderungen an der Netzwerkinfrastruktur oder Auslagerung von Daten

- Videoüberwachung

- Zugangskontrollsystem

- Firewall

- Intrusion Detection System (IDS)

- Virenscanner

- Inbetriebnahme eines Protokollierungsservers

- Implementierung von Verschlüsselungsmethoden

Die Umsetzung der Maßnahmen kann mit eigenen Systemadministratoren oder mit einem externen Dienstleister erfolgen unter Einhaltung der Grundsätze „privacy by design“ und „privacy by default“.

Organisatorische Maßnahmen sind:

- Einführung einer Informationssicherheitsleitlinie

- Umsetzung eines Schulungskonzeptes

- Prozessdefinition zur Vergabe von Zugangsberechtigungen

- Erarbeitung eines Berechtigungskonzeptes

- Prozess zur Verwaltung von kryptografischen Schlüsseln

- Richtlinien zur Entsorgung/Entnahme von Betriebsmitteln

- Changemangement

- Schwachstellenmanagement

- Prozess zur Reaktion auf Datensicherheitsvorfälle

- Einhaltung und kontinuierliche Verbesserung sowie Konformität Ihres Datensicherheitsmanagementsystems

Die organisatorischen Maßnahmen sollten jährlich von einem unabhängigen Auditor geprüft werden. Es ist jedoch nicht notwendig, eine akkreditierte Stelle für eine offizielle Zertifizierung hinzuzuziehen.

Nehmen Sie unverbindlich Kontakt auf und lassen Sie uns sprechen:

- Email: info@kvinne.de

- Tel: +49.351.21971182

Wir freuen uns auf Ihre Nachricht!